-

BWAPP 1주차(reflected-get)보안/WEB HACKING 2024. 3. 14. 00:48

1. HTML Injection이 무엇인지 정리하시오.

공격자가 악의적으로 페이지에 html 코드를 삽입해 다른 사이트에 들어가게 하는 것이다.

2.

난이도 low

<img src: http://192.168.0.44/bWAPP/images/bee_1.png>

hint1. 페이지 소스 코드를 확인해봅시다.

bee bug를 입력하면 그대로 first name과 last name이 뜨는 것을 확인할 수 있다.

- 페이지 소스 코드를 확인해보자.

<h1> 태그에 들어있는 글씨와 /SUCCESS/ 의 글씨가 같아야 한다. <h1>SUCCESS</h1> 을 first name에 적어주면 된다.

꿀벌 사진도 나와야 한다. 꿀벌 사진을 last name 에 적어주면 된다.

2. 난이도 medium

hint1. low일 때 성공한 페이지와 비교해봅시다. 소스코드 차이점이 반드시 있습니다.

hint2. URL Encoding

- low level에서의 first name, last name을 입력해보자.

그대로 뜬다.

- 페이지 소스를 확인해보자.

- htmli_get_php의 function을 확인하자.

- xxs_check를 확인하기 위해 functions_external.php에 들어가자.

- URL 인코딩 사이트를 이용해서 문자를 인코딩해주자.

3. 난이도 high

풀 수 없습니다. 풀 수 없는 이유를 정리해주세요.

hint1. include는 외부 파일을 포함하는 함수입니다. 확인해야 할 함수가 있는데 외부 파일에 있는 듯 합니다.

hint2. function_external.php 파일에 xss_check2 함수를 확인해봅니다.

- medium 레벨의 first name, last name을 입력해서 확인해보자.

- /var/www/bWAPP 들어가서 htmli_get_php에 들어가자.

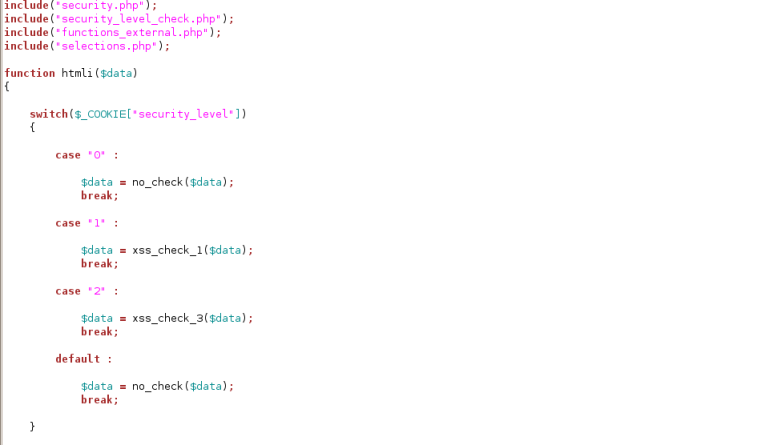

- hint1에서 나온 것처럼 include를 확인해보자.

- 여기에서 case 2를 확인해보자. (case 2 가 high level)

- functions_external.php에서 xxs_check_3로 가서 확인해보자.

- htmlspecialchars 함수는 특수문자를 UTF-8로 반환해주는 함수이기 때문에 high에서는 풀 수 없다.

'보안 > WEB HACKING' 카테고리의 다른 글

XSS game 01, 02 (6주차) (0) 2024.03.14 BWAPP 5주차(cross-site scripting stored) (0) 2024.03.14 BWAPP 4주차(cross-site scripting get, post) (0) 2024.03.14 BWAPP 3주차(post, search) (0) 2024.03.14 BWAPP 2주차(reflected-post, stored) (0) 2024.03.14